クラウドサービスの利用が拡大する今、セキュリティ対策は避けて通れない課題です。しかし、「どこまでが自社の責任範囲なのか」「具体的に何をすべきか」が分からず、不安を感じている方も多いのではないでしょうか。

本記事では、経済産業省が公表する「クラウドセキュリティガイドライン」に基づき、クラウドセキュリティの担当者が押さえておくべきポイントを解説します。

【この記事で分かること】

- 経済産業省の「クラウドセキュリティガイドライン」の概要

- クラウドセキュリティの基本となる「責任共有モデル」とは何か

- ガイドラインが示す具体的な「8つのセキュリティリスク」と対策

|

資料ダウンロード

AWSの基本から、コスト削減、セキュリティ対策、そして具体的な導入事例まで、AWS活用に必要な情報がこの一冊にまとまっています。

|

目次

クラウドセキュリティガイドラインとは?

「クラウドセキュリティガイドライン」とは、経済産業省(および総務省)が公表している、クラウドサービス利用における情報セキュリティ対策の指針をまとめた手引書です。

正式名称は「クラウドサービス利用のための情報セキュリティマネジメントガイドライン」と言い、クラウド利用者が適切なセキュリティ対策を実施し、クラウド事業者が提供するサービスを安全に利用することを目的としています。

クラウドサービスは非常に便利ですが、自社でインフラを管理するオンプレミス型とは異なり、インターネット経由で外部のサービスを利用するため、特有のリスクが存在します。このガイドラインは、それらのリスクを整理し、対策の考え方を示したものです。

クラウドセキュリティの基本「責任共有モデル」

クラウドセキュリティを考える上で最も重要な基礎知識が「責任共有モデル」です。

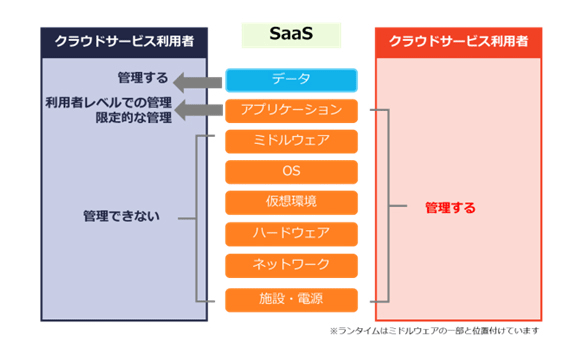

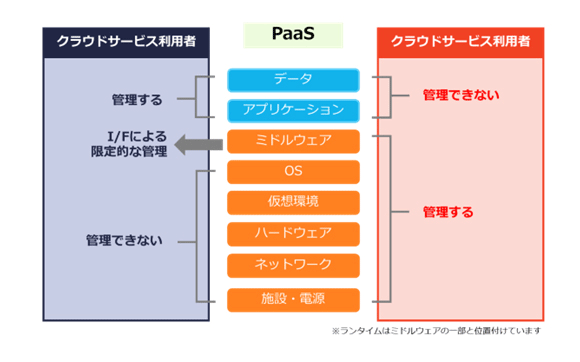

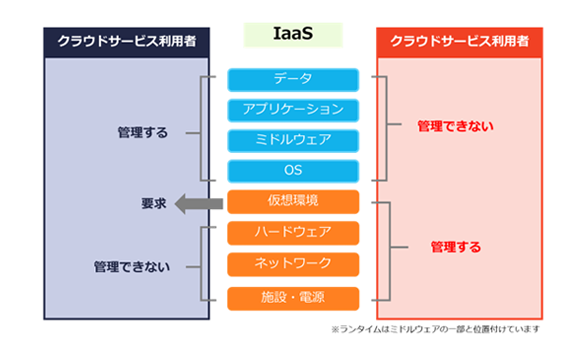

これは、クラウドサービスのセキュリティ責任を、サービスを提供する「事業者」と、サービスを「利用者」とで分担するという考え方です。利用するクラウドサービスの形態(SaaS, PaaS, IaaS)によって、利用者が責任を持つべき範囲が異なります。

SaaS

SaaSとは、ソフトウェアを提供するクラウドサービスのことです。GmailやMicrosoft 365などが挙げられます。

SaaSにおいて利用者は、データ管理の責任を負います。一方、事業者はそれ以外の部分(アプリケーション・ミドルウェア・OS・仮想環境・ハードウェア・ネットワーク・施設・電源など)に関する全ての責任を負います。

※出典:総務省 クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版) P23

PaaS

PaaSとは、アプリケーション開発のためのプラットフォームを提供するクラウドサービスのことです。AWSやMicrosoft Azure、Google Cloud などが挙げられます。

利用者は、SaaSにおける責任範囲であるデータの管理に加え、自社で開発したアプリケーションに関する全ての責任を負います。一方、事業者はそれ以外の部分(ミドルウェア・OS・仮想環境・ハードウェア・ネットワーク・施設・電源など)に関する全ての責任を負います。

※出典:総務省 クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版) P24

IaaS

IaaSとは、サーバーやストレージ・ネットワークなどのインフラを提供するクラウドサービスのことです。PaaSと同じく、代表的なサービスにAWSやMicrosoft Azure、Google Cloudなどが挙げられます。

利用者は、PaaSの責任範囲に加え仮想環境上で動作する全てのソフトウェアの責任を負います。(OSやミドルウェアの障害対応含む)一方、事業者はそれ以外の部分(仮想環境・ハードウェア・ネットワーク・施設・電源など)に関する全ての責任を負います。

※出典:総務省 クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版) P25

ガイドラインで紹介している8つのセキュリティリスクと対策

ここからは、ガイドライン内に記されているリスクの種類と対策を紹介します。これらのリスクは、クラウドサービス利用時に発生する可能性のあるリスクであり、適切な対策を講じることでリスクを軽減できるでしょう。

インフラ

インフラのセキュリティリスクは、主にクラウド事業者に関係するものですが、利用者も潜在的な問題として認識しておく必要があります。インフラの主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| 通信の傍受 | 通信の暗号化 |

| 中間者攻撃やなりすまし |

サーバーや端末の相互認証、証明書認証 |

| 内部ネットワーク管理の不備 |

物理的な保護と構成・容量管理 |

| VLAN上のトラブルへの対策 |

ネットワーク機器の構成・キャパシティ管理 |

| データセンターへの不正な入退館 |

入退館を厳重化 |

| 機器への直接的な攻撃 |

データセンターや機器への多層防御 |

| 意図しない操作ミス |

手順書の明確化 |

| 内部関係者による意図的な攻撃 |

内部関係者のアクセス制御 |

| 電源の喪失によるサービス停止 |

バックアップ電源の確保 |

インフラのセキュリティ強化を実現できるAWSサービスのひとつが、Amazon S3です。Amazon S3 は、ストレージサービスでありデータの保存・アクセス・共有に使用されます。データの暗号化を有効にすれば、盗難や改ざんを防げます。

仮想化基盤

仮想化基盤の主なセキュリティリスクは、事故対応の不備や IT サービス継続の中断などです。仮想化基盤の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| サービス再開時間の遅延 | インスタンスのバックアップ、テンプレートの用意 |

| 事故情報の把握ができずに再発防止ができない |

仮想化基盤のセキュリティ強化を実現できるAWSサービスのひとつが、Amazon EC2です。EC2のサービス内にあるAmazon Machine Image(AMI)を仮想マシンのバックアップやテンプレートとして利用することが可能です。

サービス基盤

サービス基盤に関する主なリスクは、単一障害点となる認証サービスへの攻撃や経済的な損失に直接関係する決済サービスへの攻撃などです。サービス基盤の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| 単一障害点となるサービスに関する脅威 | ID管理や決済サービスの単一障害点を明確化 |

| 共有サービスに関する脅威 | データの所在地を複数のリージョンに分散 |

データ基盤のセキュリティ強化を実現できるAWSサービスのひとつが、Amazon Redshiftです。データを高速かつ簡単に分析し単一障害点を明確化します。

統合管理環境

統合管理環境(コントロールパネルなど)の主なセキュリティリスクは、全てのリソースに攻撃者がアクセスできる可能性です。単体のサーバーを狙った攻撃よりも大きな被害につながる危険性があるからです。統合管理環境の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| 統合管理環境に関する脅威 | アクセス管理を適切化 |

| 監視環境に関する脅威 | ホストレベルでの監視 |

総合管理環境のセキュリティ強化を実現できるAWSサービスのひとつが、Amazon CloudWatchです。アプリケーションの監視と管理ができ、問題発生時は通知を受け取れます。

データ管理

データ管理に関するリスクは主に利用者が考慮すべきものですが、リスク軽減のために事業者が提供できる仕組みもあります。データ管理の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| データ管理方針に関するリスク | データ管理方針の明確化 |

| データ管理におけるガバナンスの喪失 | 情報資産の分類とアクセス権の管理 |

| 不正なデータの取得によるウイルス感染 | ウイルススキャン、データの一元管理 |

データ管理のセキュリティ強化を実現できるAWSサービスのひとつが、Amazon GuardDutyです。マルウェア、不正なアクセス、不審なトラフィックなど、さまざまな脅威を検出できます。

データ分類

データ分類の主なリスクは、データ分類が適切でない場合に漏えいなどのリスクが生じることです。データ分類の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| 適切なアクセス権の設定不能 | 利用者組織ポリシーに従いアクセス権を設定 |

| データのライフサイクル管理に関するリスク | 事業者を選ぶ際ライフサイクル管理を行えるかどうかを判断基準にする |

| データ管理におけるライフサイクル管理の欠如 | データの取り扱い手順の明確化 |

| データ漏えい・流出 | データの一元管理を阻害する行動を防ぐ |

データ分類のセキュリティ強化を実現できるAWSサービスのひとつが、AWS Security Hubです。クラウド環境のセキュリティ状況を可視化し、一元管理できます。

ID管理

ID管理の主なリスクは、ID管理手法・IDフェデレーションなどにまつわるものです。ID管理の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| クラウドにおけるID管理に関するリスク | 二要素認証や二段階認証 |

| IDフェデレーションに関するリスク | ID管理レベル決め |

ID管理のセキュリティ強化を実現できるAWSサービスのひとつが、AWS IAM アイデンティティセンターです。シングルサインオン機能を実装できます。

人員

主な人的リスクは、利用者リテラシーやクラウド構築・運用・管理に関するものです。人員の主なリスクと対策はこちらです。

| リスク | 対策 |

|---|---|

| クラウド利用者のリテラシーに関するリスク | 利用者への十分な注意喚起 |

| クラウド構築・運用・管理に関するリテラシーに関するリスク | トラブル時の対応をマニュアル化、研修 |

人員のセキュリティ強化を実現できるAWSサービスのひとつが、AWS Training and Certificationです。従業員のスキル向上をサポートします。

まとめ

本記事では、経済産業省などが示す「クラウドセキュリティガイドライン」を基に、クラウドセキュリティの基本である「責任共有モデル」と、具体的な「8つのリスク項目」について解説しました。

- クラウドセキュリティは「事業者」と「利用者」の責任共有モデルで成り立つ。

- SaaSに比べ、PaaS/IaaSは利用者の責任範囲が広いため、積極的な対策が必要。

- ガイドラインでは「インフラ」「ID管理」「データ管理」など8つの観点でリスクが示されている。

クラウドサービスは正しく対策を行えば、オンプレミスよりも安全に、かつ効率的にシステムを運用できる強力なツールです。本記事で紹介したガイドラインの内容を参考に、自社のセキュリティ対策を見直してみてはいかがでしょうか。

なお、TOKAIコミュニケーションズでは、セキュリティ対策を含めたAWSの導入~運用をサポートする『AWS運用管理サービス』を提供しています。ご興味のある方はお気軽にご相談 ください。

関連サービス

おすすめ記事

-

2024.08.28

セキュリティ・バイ・デザイン入門|AWSで実現するセキュリティ・バイ・デザイン

-

2024.04.10

AWSを使って障害に強い環境を構築するポイント(システム監視編)

-

2023.07.04

クラウド利用時に知っておくべきセキュリティ知識【基礎編】

-

2023.06.15

AWSでゼロトラストセキュリティを実現する方法や、メリットをわかりやすく解説!

-

2023.06.05

AWSのセキュリティ対策は大丈夫? オンプレミスとの違いやセキュリティ関連のAWSサービスを紹介!