ここ数年でITを取り巻く状況が大きく変化し、テレワークやクラウドサービスが広く普及するとともに、セキュリティ対策も変化しつつあります。状況の変化に伴い、新たなセキュリティソリューションとして注目されているのが、ゼロトラストセキュリティです。今回の記事では、今後需要が高まると予想されているゼロトラストセキュリティについて、具体例を交えながら、わかりやすく解説していきます。

目次

ゼロトラストセキュリティって何?

まず「ゼロトラストセキュリティとは何か」について解説します。

ゼロトラストセキュリティとは

ゼロトラストセキュリティとは、文字通り「何も信頼しない」という方針を前提とした、セキュリティ対策の考え方です。具体的には、社内外を問わず、システムにアクセスする全てのユーザーやデバイス・接続元の環境を「信頼できないもの」と捉え、その安全性を検証し脅威を回避するというセキュリティ対策法です。

注目されている背景

ゼロトラストセキュリティを理解するためには、まず従来のセキュリティ対策の考え方を理解しましょう。

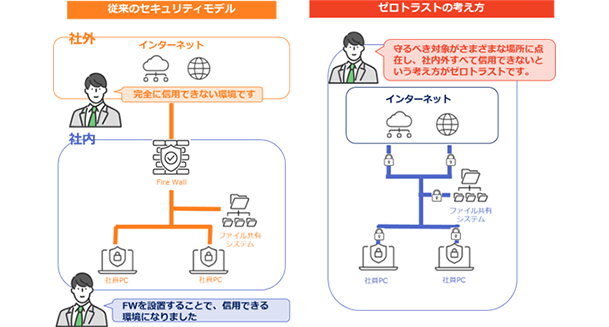

これまでのセキュリティ対策の考え方では「社外に情報資産を持ち出すケースは例外的なものだ」と考えられてきました。「守るべき情報やシステムは社内にある。社内にあれば安全だ」という考え方が主流であり、外部と内部の境界にファイアーウォールなどのセキュリティ機器を設け、攻撃から保護する境界型セキュリティ対策が多くの企業で採用されていました。

しかし、クラウドサービスが広く普及した今、この考え方は通用しなくなってきています。データを共有するDropboxやGoogle Drive、ZoomやSlackなどを使った遠隔コミュニケーションが必須となり、リモートアクセスの需要も急激に増加しています。ワークスタイル自体が大きく変化を遂げたため、これまでの「社内にあれば安全だ」という考え方が崩れつつあります。

こうした背景から、信頼された内部ネットワークの前提を捨て「全ての通信とアクセス要求をデフォルトで信頼しない」というポリシーを持つゼロトラストセキュリティが求められているのです。

ゼロトラストセキュリティの7つの要件

ゼロトラストセキュリティは、一つの製品を導入すれば実現できるものではありません。ここからは、ゼロトラストセキュリティを実現するために必要だと考えられている7つの要件を紹介します。

ネットワークセキュリティ

ネットワークセキュリティの観点で重要なのが、各デバイスを認証して安全を確保することです。未許可のデバイスからのアクセスを拒否し、条件を満たしたデバイスのみネットワークや情報資源にアクセスできるようにするといった対策が求められます。

デバイスセキュリティ

デバイスのセキュリティについては、従来のウイルス対策ソフトで対処しきれなかった脅威を防御するのがポイントです。デバイスの動作を監視し、侵入された場合は検知して知らせる仕組みが必要です。

ID管理

簡易的なID/パスワードの設定だけではなく、生体承認やスマホなどのデバイス認証を併用する、多要素承認などを用いてセキュリティを強化しましょう。

ワークロードセキュリティ

「全ての端末やシステムの脆弱性を見える化する」といったワークロード保護も必要です。不正アクセスやデータ収集・改ざんなどへの脅威に早期対処し、未然に回避できる仕組みが求められます。

データセキュリティ

データセキュリティの観点では、データ自体を監視し、社外への持ち出しやコピーなどを検知して防止するといった対応が必要です。

可視化、分析

セキュリティ対策のプロセスを可視化し、監視・分析を行うことも重要です。未許可の利用者がいる場合は、アラート通知を出すなど、利用状況を随時確認できる仕組みづくりが求められます。

自動化

セキュリティシステム全体の流れを管理し、問題発生から対処までを自動化することが求められています。

ゼロトラストセキュリティを導入するメリット

ここまで、ゼロトラストセキュリティの基本的な考え方について紹介してきました。では、ゼロトラストセキュリティを導入することで、企業はどのようなメリットが得られるのでしょうか。ここからはゼロトラストセキュリティ導入によって得られる、3つのメリットについて解説します。

情報漏えいリスクの軽減

1点目のメリットは、情報漏えいのリスクを軽減できる点です。ゼロトラストセキュリティの基本的な考え方の一つに「最小権限の原則」があります。これは、各ユーザーに必要な権限だけを付与するという考え方です。従来の境界型セキュリティは「社内アクセスなら安全だ」と考えていたため、必要のないアクセス権限が付与されることがありました。

しかしゼロトラストセキュリティでは、社内外問わず全てのアクセスをチェックして個別に都度権限を付与するため、本来必要のない権限をスタッフに持たせるリスクがなくなり、情報漏えいなどのリスクを軽減できるようになったのです。

セキュリティポリシーが明確なため、複雑な設定を考える必要がない

2点目のメリットは、セキュリティポリシーが明確なため、運用管理の手間やコストを削減できる点です。ゼロトラストセキュリティの根本的な考え方は、「例外を設けず全てのアクセス要求をチェックする」というものです。この概念は従来のものに比べ、とてもシンプルです。信頼性の違いにより、どう対応するかなどの複雑な分岐を想定する必要がありません。そのため、線引きの検討や設計に頭を悩ませることもありません。設計にかかる時間を短縮できるうえ、セキュリティポリシーがわかりやすく、稼働後の運用管理にかかるコストも削減できます。

利便性の向上

3点目のメリットは、利用者の利便性向上につながる点です。従来の境界型セキュリティでは、サービス毎にIDとパスワードを設定する必要がありました。そのほうがセキュリティは強固になると考えられていたからです。しかし、利用者にとっては、システムごとにログインしなければならない状況が負担になっていました。

これを解決したのが、ゼロトラストセキュリティのソリューションの一つであるシングルサインオン(SSO)機能です。1回の認証で複数のサービスやシステムにログインできるため、利用者の負担が軽減され、利便性の向上につながっています。

ゼロトラストセキュリティを意識した構成をAWS上で実現するためには

最後に、AWSにおけるゼロトラストセキュリティについて解説していきます。

脅威モデルSTRIDEとは?

AWS上でゼロトラストセキュリティを意識したシステムを設計する際に、理解しておきたいのが脅威モデルSTRIDE(ストライド)です。STRIDEとは、システムの障害となりえる脅威の頭文字を6つ組み合わせた略語です。脅威を分類するための枠組みとして利用されており、これを活用して現状どのような脅威が潜んでいるかを洗い出し、対策を講じられます。STRIDEの内容は、以下の通りです。

Spoofing:ユーザーIDのなりすまし

Spoofingは、本来権利を持たないユーザーが不正に入手したID/パスワードを使用して正規ユーザーになりすまし、保護データを盗用・不正使用することです。管理者アカウントがなりすましの被害にあえば、情報を盗まれるだけではなく、なりすましたユーザーがマルウェアを拡散するなどして被害が拡大してしまう恐れもあります。

Tampering:データの改ざん

Tamperingは、悪意を持ったユーザーがデータ・プログラムを変更する行為です。具体的には、HTMLインジェクションやSQLインジェクションなどの手段を用いて、Webサイトやアプリケーション内の文章やリンク参照元の書き換えなどを行うことを指します。

Repudiation:ソースの否認

Repudiationは、ログを消去することで不正操作を隠匿することを指します。CSRF攻撃などによって不正にログインしたユーザーが、各オペレーションログを消去してしまうなどの行為が想定されます。

Information Disclosure:情報漏えい

Information Disclosureは、内部での利用を想定している保護データの情報漏えいに関する脅威です。手段はさまざま考えられますが、情報を持ち出した際の紛失や盗難、不正アクセスなどによって、会社の機密情報が漏えいしてしまうといった被害が想定されています。

Denial of Service:サービスの拒否

Denial of Serviceは、サーバーやネットワークへの過負荷に関する脅威です。頭文字をとって「DoS」と表されることもあります。帯域幅攻撃やアプリケーションレイヤ攻撃などによって、システムやサーバーに対して大きな負荷をかけ、サービス運営を妨害する行為を指します。

Elevation of Privilege:特権の昇格

Elevation of Privilegeは、第三者にルート権限を不正取得されることです。ルート権限とは、管理者用アカウントとほぼ同等の内容を実現できる、強力な権限のことを指します。マルウェアや辞書攻撃などによってルート権限が不正取得されますと、マルウェア拡散による二次被害の発生や、攻撃コードの実行、データ窃取の被害を受ける恐れがあります。

AWSにおけるゼロトラストセキュリティ設計

続いて、AWS上でゼロトラストセキュリティを意識したシステムを構築する際に役立つ、3つのサービスの概要を紹介します。

AWS WAF

AWS WAF(ウェブトラフィックフィルタリング)は、Webサイトやアプリケーションを一般的な攻撃から保護するセキュリティサービスです。カスタムルールを作成し、トラフィックの制御・脆弱性対策・リアルタイムの監視・アカウント乗っ取り詐欺の防止などを実現します。他のAWSサービスとの統合も可能です。

AWS Shield

AWS Shield(シールド)は、Webサイトやアプリケーションに対する攻撃の一つであるDDoS攻撃からWebサイトやアプリケーションを保護するセキュリティサービスです。DDoS攻撃を受けると、大量のトラフィックを送り込まれオーバーロードの末、Webサービスの可用性が低下します。本サービスは、このような攻撃を自動で検知して、Webサービスの安全性と可用性を保護します。なお、AWSユーザーならAWS Shield Standardを無料で利用できます。

AWS KMS

AWS KMS(キーマネージメントサービス)は、暗号化に使われる鍵の生成・保存・管理を提供するセキュリティサービスです。資産データなどを暗号化する際に使うキーや復元キーを安全に管理してデータを保護します。機密情報の漏えい防止に役立つサービスです。

まとめ

テレワークの普及やクラウドサービスの充実で、ワーキングスタイルや環境が大きく変化しました。それに伴い、セキュリティ面の考え方や技術も大幅に変わりつつあります。近年の情報資産やシステムは、従来のセキュリティだけでは保護しきれない脅威にさらされているといえるのではないでしょうか。従来型で補えない脅威を回避するために新しく登場したセキュリティモデルが、ゼロトラストセキュリティという考え方です。ゼロトラストセキュリティは、より安全で快適なサービスを維持できるため、ユーザーに支持されるWebサービスの構築に大きく貢献してくれるでしょう。セキュリティ面に不安を感じていたり、見直しを検討していたりするなら、AWSが提供する多重防御の一環として、ゼロトラストセキュリティを導入してみてはいかがでしょうか。

なお弊社では、AWS上でゼロトラストセキュリティを意識した、システム構築を支援するサービスを提供しております。「ゼロトラストセキュリティ導入を検討しているが、周りに詳しい人がいない」「専門家の意見を聞きたい」という方は、お気軽にご相談 ください。

関連サービス

おすすめ記事

-

2024.08.28

セキュリティ・バイ・デザイン入門|AWSで実現するセキュリティ・バイ・デザイン

-

2024.04.10

AWSを使って障害に強い環境を構築するポイント(システム監視編)

-

2023.07.04

クラウド利用時に知っておくべきセキュリティ知識【基礎編】

-

2023.06.15

AWSでゼロトラストセキュリティを実現する方法や、メリットをわかりやすく解説!

-

2023.06.05

AWSのセキュリティ対策は大丈夫? オンプレミスとの違いやセキュリティ関連のAWSサービスを紹介!