AWS Client VPNでも自宅からアクセスしてメンテナンス可能?

前回の記事では、テレワーク(リモートワーク)をしながら、自宅からアクセスするAWSメンテナンスは可能なのか?ということをご紹介しました。

【【テレワーク(リモートワーク)】 ~自宅からアクセスするAWS保守メンテナンス方法まとめ~

今回は上記の記事の続きとして、AWS Client VPNの構築手順をご紹介します。

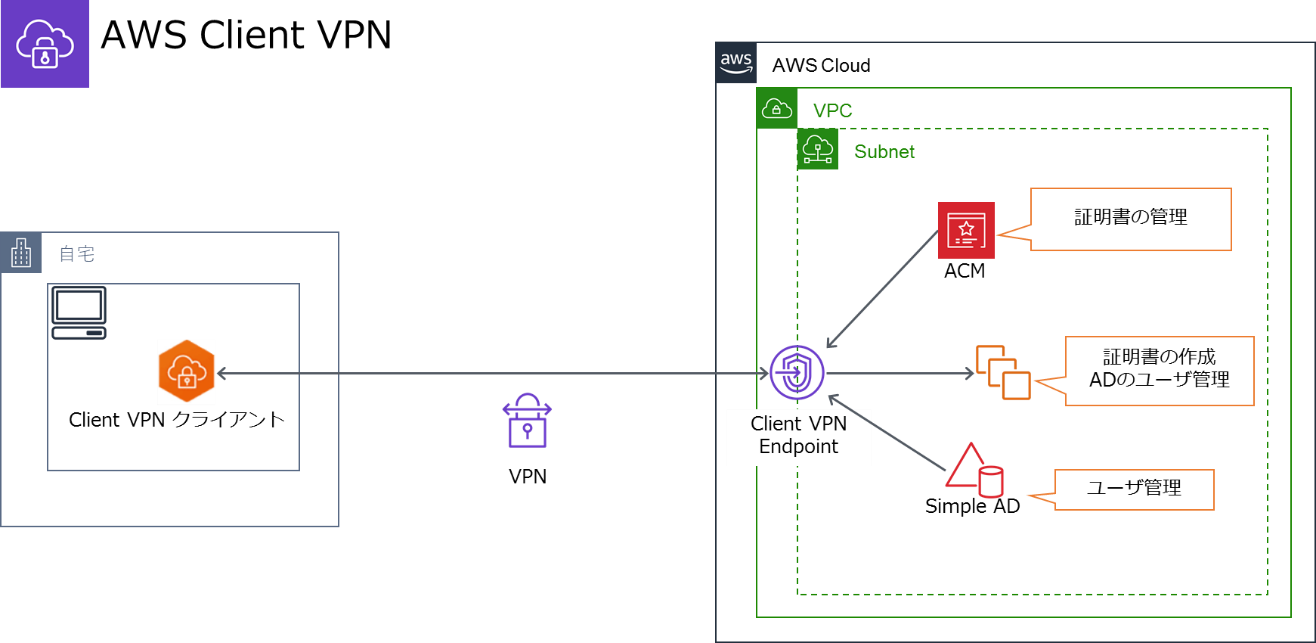

AWS Client VPNは、クライアントベースのAWSマネージドVPNサービスです。OpenVPNベースのVPNクライアントを使用してVPN接続を行うサービスです。詳しいサービス内容や仕様は、AWS Client VPNの管理者ガイドをご確認ください。

AWS Client VPNの料金形態

- ※ 東京リージョン(2020/09時点)の利用を前提として試算

AWS Client VPN

| AWS Client VPN エンドポイント アソシエーション |

$0.15/時間 |

|---|---|

| AWS Client VPN 接続 | $0.05/時間 |

Simple AD

| スモールサイズ | $0.08/時間 |

|---|

Client VPNはエンドポイントをVPCに関連付けしている時間とVPN接続をしている時間で課金されます。メンテナンス回線ならば、不要な時間はVPCとの関連付けを外すと安く使用が可能になります。

※参考 月額費用計算

| AWS Client VPN エンドポイントアソシエーション | $0.15/時間 × (24時間 × 366日 ÷ 12) = 月額$109.8 |

|---|---|

| AWS Client VPN 接続 | $0.05/時間 × (24時間 × 366日 ÷ 12) = 月額$36.6 |

| Simple AD | $0.08/時間 × (24時間 × 366日 ÷ 12) = 月額$58.56 |

| データ通信料 | $0.114/GB ×1024GB= 月額 $116.74 |

| 合計 | $321.70 |

実際に構築する手順をご紹介!

VPNの構築

まず、AWS上にAWSマネージドサービスのVPNを構築します。

次に、ローカルPCでAWS提供のクライアントを使用してVPNを構築後、VPN構築後目的のサーバに接続します。

構築のポイント

- ユーザ管理と認証をADで行うことで管理がしやすくなります。

- AWSマネージメントサービスなので、エンドポイントのセキュリティ対策不要です。

- 接続はAWSが提供しているクライアントソフトで簡単に使用が可能です。

- AWSよりサポートを提供してもらえるので、サポート面に安心があります。

- 料金が高いので、環境に合わせてご確認をお願いいたします。

構築手順

AWS Client VPN 管理者ガイド1.証明書の作成 (Windows)

- ①

EasyRSAのダウンロード

OpenVPN Windowsのサイトから最新リリースをダウンロードする。

フォルダを解凍⇒EasyRSA-Start.bat ファイルを実行。

- ②

新しいPKI環境を作成

- ③

認証機関 (CA) を構築

- ④

サーバ証明書とキーを生成

- ⑤

下記の証明書が発行されたことを確認する

pki/issued/server.crt

pki/private/server.key

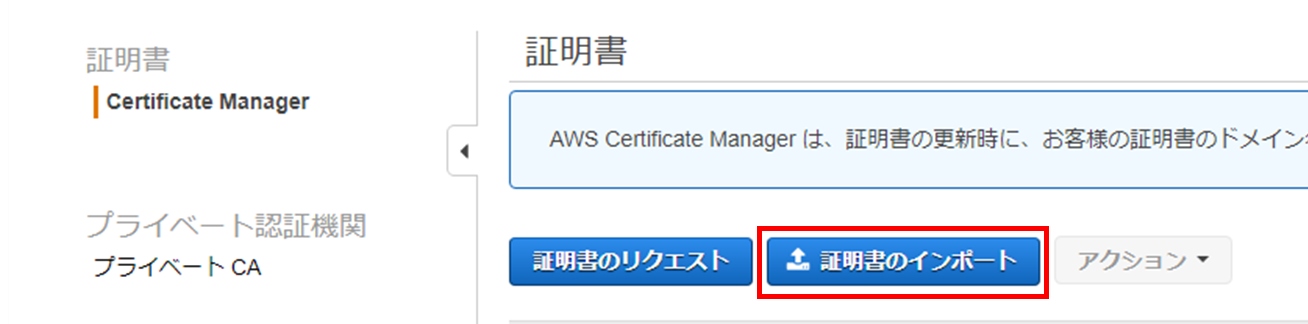

2.証明書のアップロード

- ①

AWS Certificate Managerにアクセスし、[証明書のインポート]をクリック

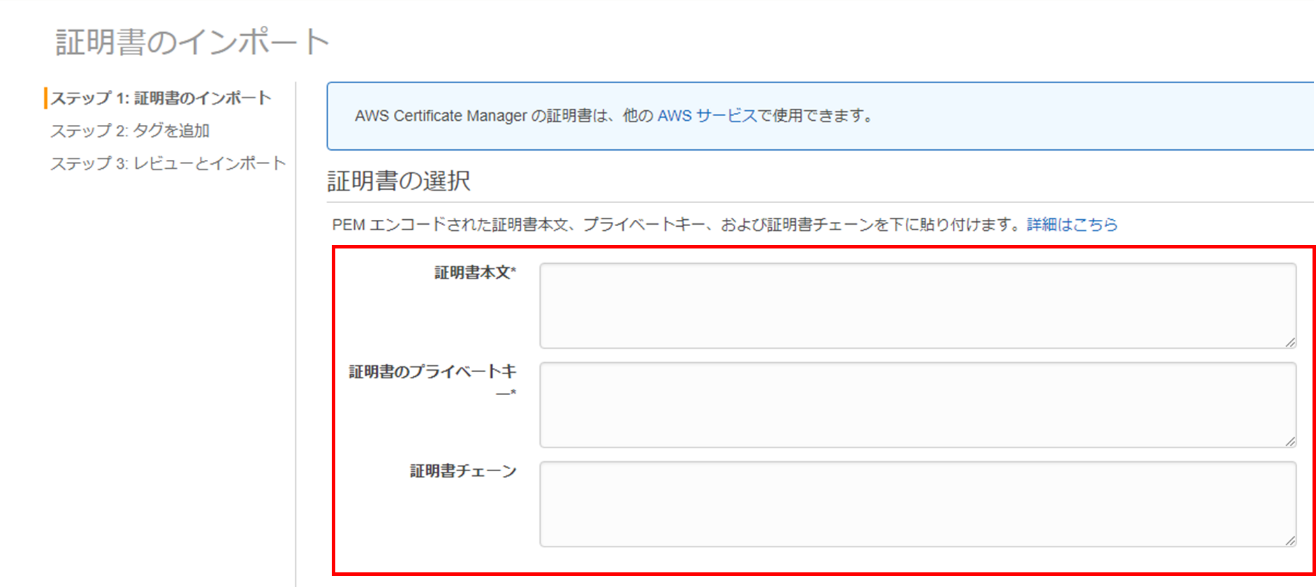

- ②

対応する証明書をテキストエディタで開き、それぞれのファイルの内容を「証明書のインポート」ページの該当する箇所に貼り付ける

証明書のプライベートキー:server.keyファイルの内容

証明書チェーン:ca.crtファイルの内容

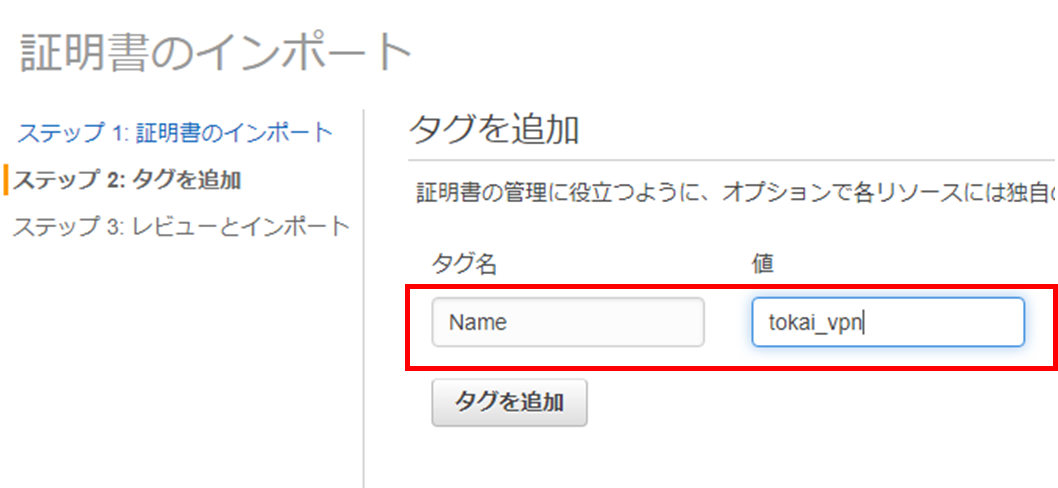

- ③

タグの登録

- ④

最後に確認を行いインポート完了

3. Simple ADの作成

ディレクトリは

AWS Directory Service

管理ガイドを参考に構築します。

- ①

ADのユーザ登録

4. クライアントVPN エンドポイントの作成

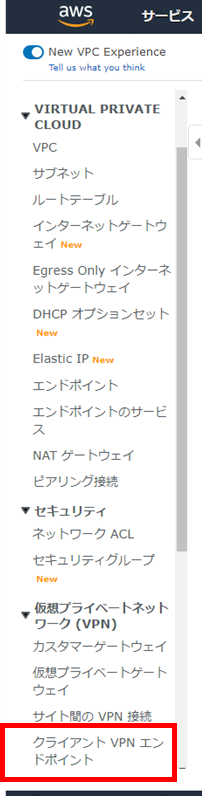

- ①

Amazon VPC コンソールにアクセスし、「クライアント VPN エンドポイント」を選択

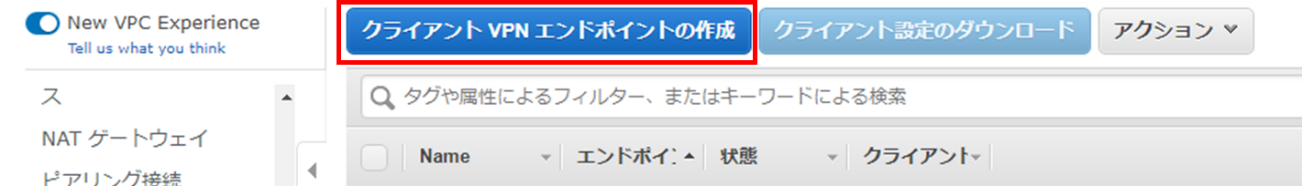

- ②

クライアントVPNエンドポイントの作成をクリック

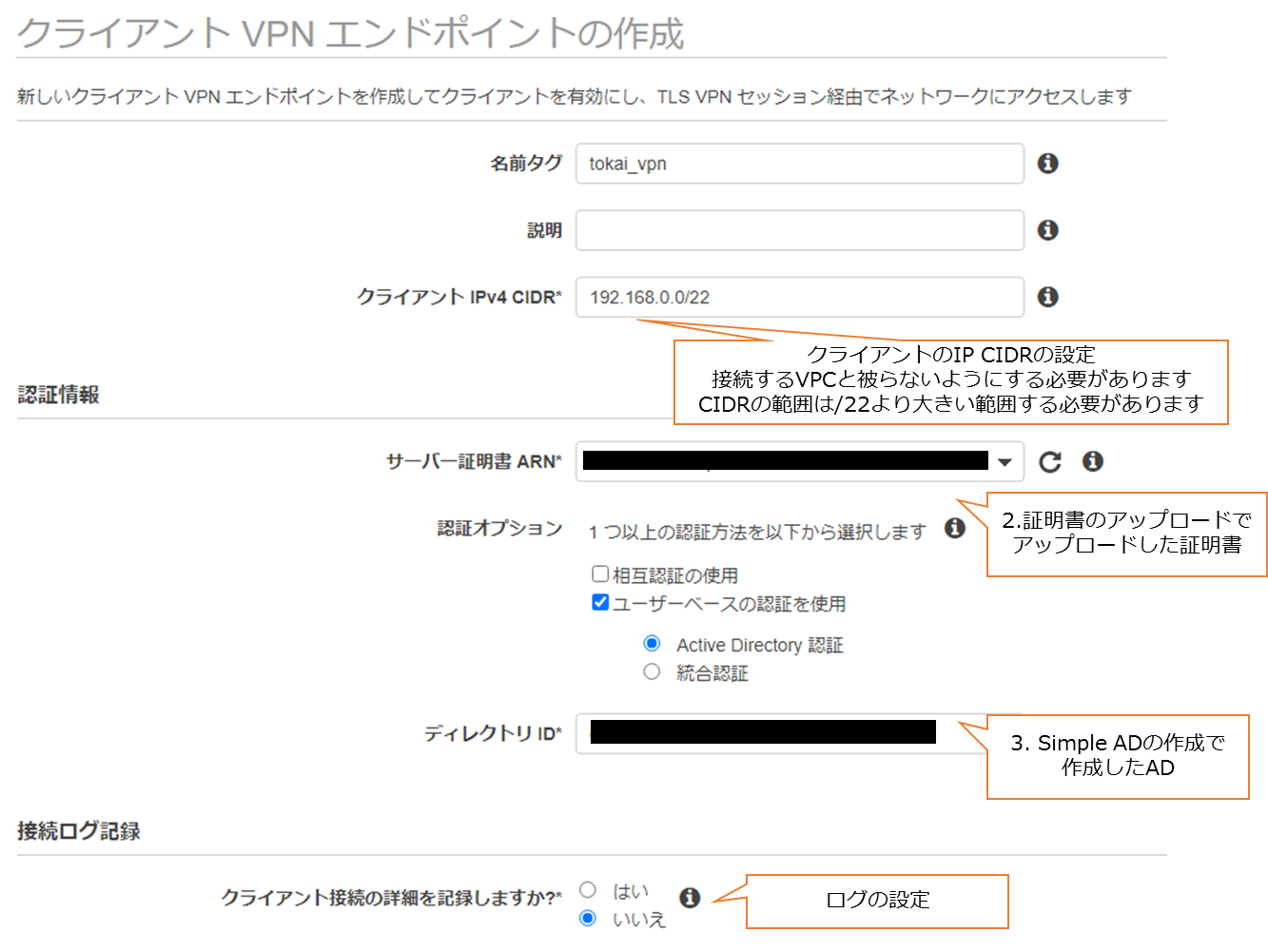

- ③

各種パラメータを入力

- ④

作成したエンドポイントを選択し、詳細から[関連付け]タブ内の「関連付け」をクリック

- ⑤

関連付けるVPC情報を入力

- ⑥

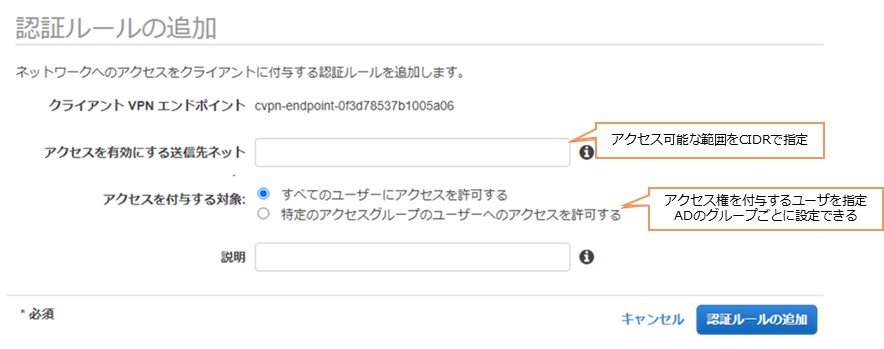

クライアントアクセスの承認

(どのユーザがどのネットワーク範囲にアクセスできるかをここで制限を行うことができます。)

認証のタブ⇒受信の承認を選択

- ⑦

アクセスを有効にするCIDRとユーザを指定

5. VPN接続

- ①

クライアントソフトの取得

- ②

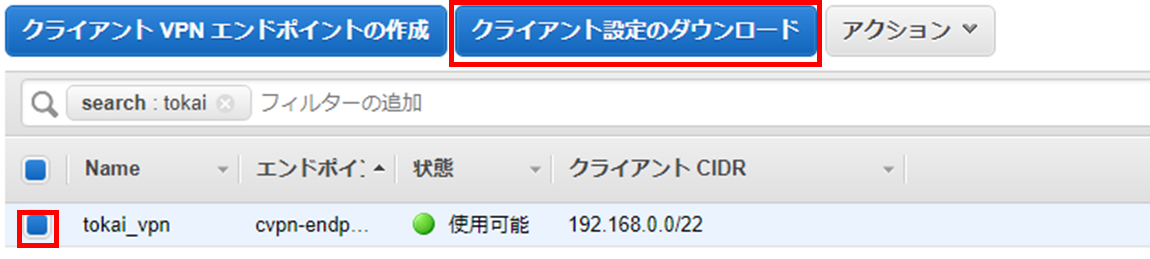

クライアント VPN エンドポイントの設定ファイルをダウンロード

クライアント設定のダウンロードを選択

- ③

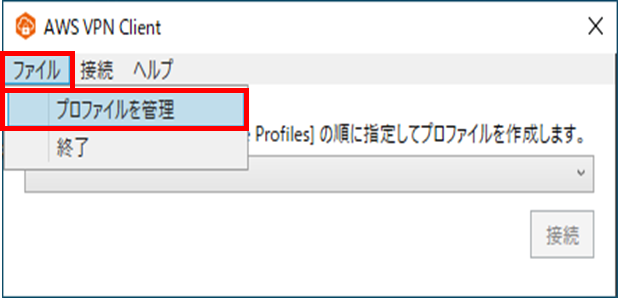

クライアント設定ファイルを読み込む

ファイルをクリック⇒プロファイル管理を選択

- ④

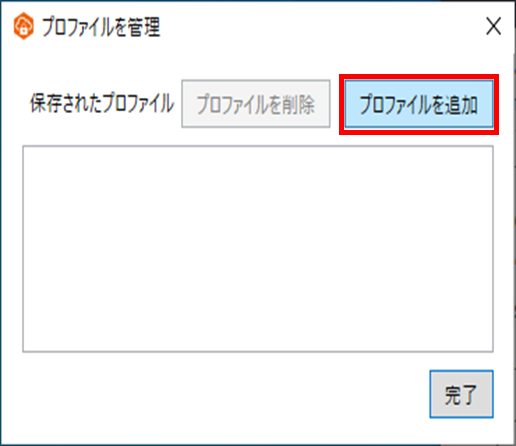

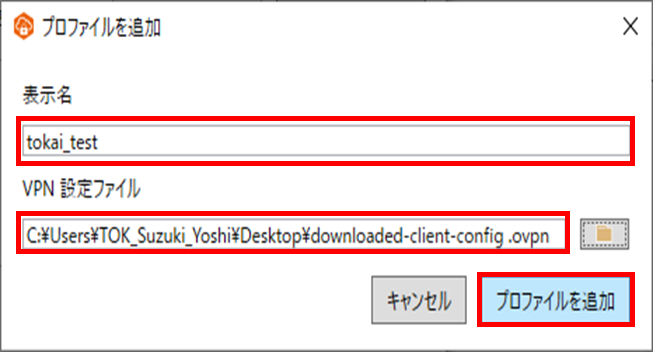

「プロファイルを追加」をクリック

- ⑤

表示名に適当な名称を入力(ここでは、tokai_testと入力)⇒VPN設定ファイルにAWSからダウンロードしたファイルを選択

- ⑥

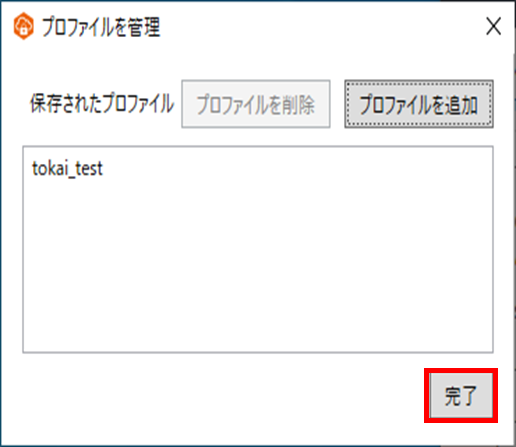

完了をクリック

- ⑦

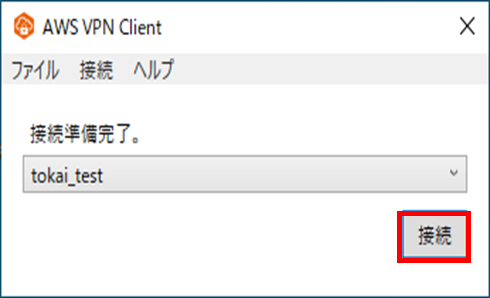

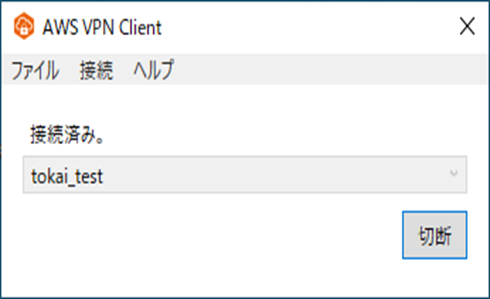

VPN接続を実施

登録したプロファイルが選択されていることを確認⇒接続をクリック

- ⑧

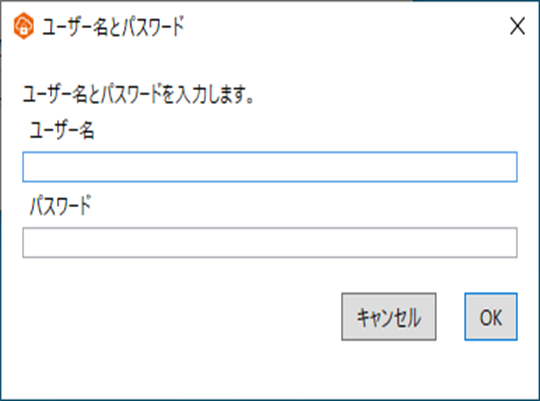

「3.Simple ADの作成」で登録したユーザでログインをする。

- ⑨

接続が完了する

まとめ

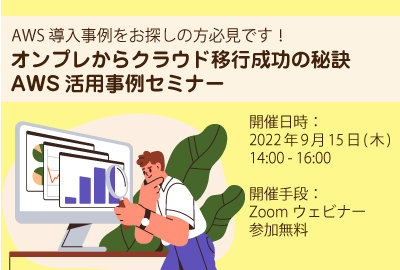

今回はAWS Client VPN + simple ADでのメンテナンス回線を構築してみました。ADをSimple ADで使用しましたが、もちろんAD Connectorを使用して既存ADと連携することもできます。この他にも多要素認証を有効化できるなどClient VPNでは有用な機能があるので導入を検討してみてはいかがでしょうか。

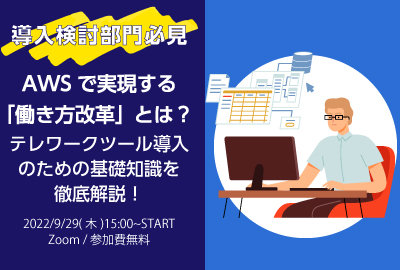

導入のご検討や、お困りごとがある際は、気軽に当社お問合せサイトにお問合せください。お客様の環境に最適な方法を提案いたします。

関連サービス

おすすめ記事

-

2024.03.29

障害に強いプライベートネットワークを構築しよう|Amazon VPCとAmazon Direct Connectを使った冗長構成について解説

-

2023.04.11

プライベートネットワークをクラウド上で構築しよう! クラウドのメリットとAmazon VPCについて解説

-

2022.03.28

AWS Transit Gatewayを導入するメリットとは?構造や構築例を詳しく紹介

-

2021.08.30

企業がクラウド利用時に検討すべきネットワークの課題とは?

-

2020.04.27

AWS Direct Connectとは、Direct Connectの活用事例